Conţinut

În acest articol: Utilizarea Zenmap Utilizând CommandSiteReferences

Ești puțin îngrijorat că rețeaua ta sau compania ta are gauri de securitate? O rețea este în siguranță din momentul în care nimeni nu poate intra fără să fi fost invitat. Acesta este unul dintre aspectele fundamentale ale securității rețelei. Pentru a vă asigura, există un instrument gratuit: Nmap (pentru „Network Mapper”). Acest instrument analizează și hardware-ul și conexiunea dvs. pentru a detecta ce nu este în regulă. Astfel, face un audit al porturilor utilizate sau nu, testează firewall-urile etc. Specialiștii în securitatea rețelei folosesc zilnic acest instrument, dar puteți face același lucru urmând recomandările noastre care încep imediat la pasul 1.

etape

Metoda 1 Utilizarea Zenmap

-

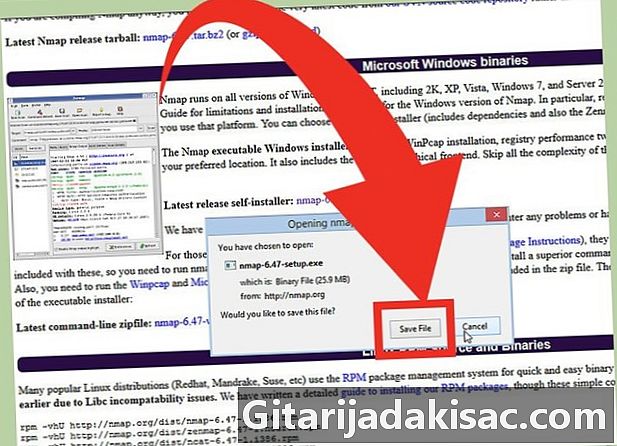

Descărcați programul de instalare Nmap. Este disponibil gratuit pe site-ul dezvoltatorului. Este întotdeauna mai bine să mergi în căutarea unui program pe site-ul dezvoltatorului, astfel încât evităm multe surprize neplăcute, cum ar fi virușii. Descărcând programul de instalare Nmap, veți încărca, de asemenea, Zenmap, interfața grafică a Nmap, mai convenabilă pentru cei cu o comandă de control slabă.- Zenmap este disponibil pentru Windows, Linux și Mac OS X. Pe site-ul Nmap, veți găsi toate fișierele pentru fiecare din aceste sisteme de operare.

-

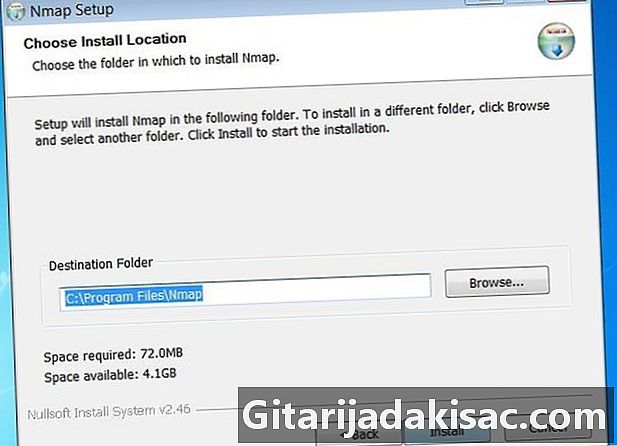

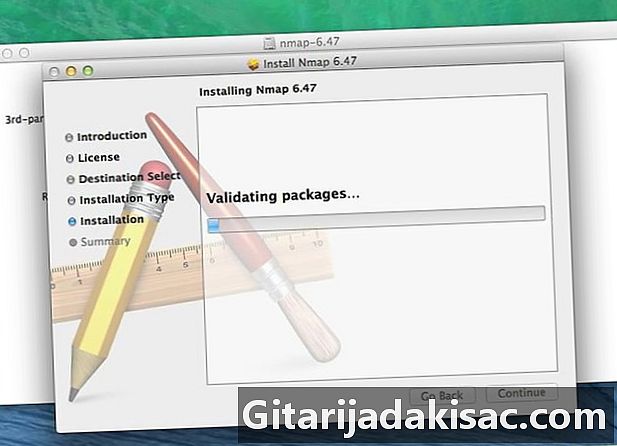

Instalați Nmap. Rulați instalatorul o dată încărcat. Vi se va cere să alegeți componentele pe care doriți să le instalați. Dacă doriți să beneficiați de relevanța Nmap, vă recomandăm să nu debifați niciuna. Fii fără teamă! Nmap nu va instala nicio adware sau spyware. -

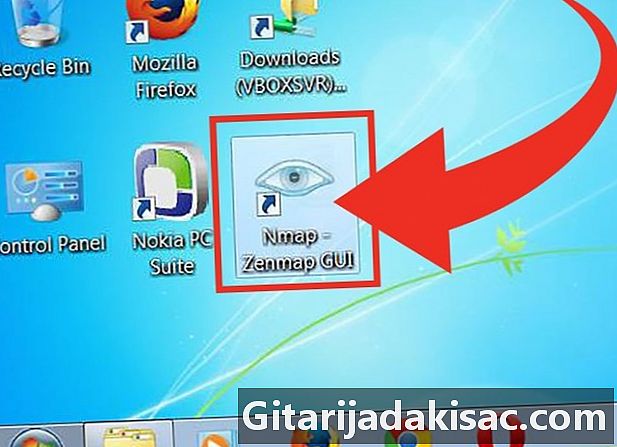

Rulați interfața grafică "Nmap - Zenmap". Dacă nu ați atins setările implicite, ar trebui să vedeți o pictogramă pe desktop. În caz contrar, căutați în meniu start. Doar deschiderea Zenmap este suficientă pentru a lansa programul. -

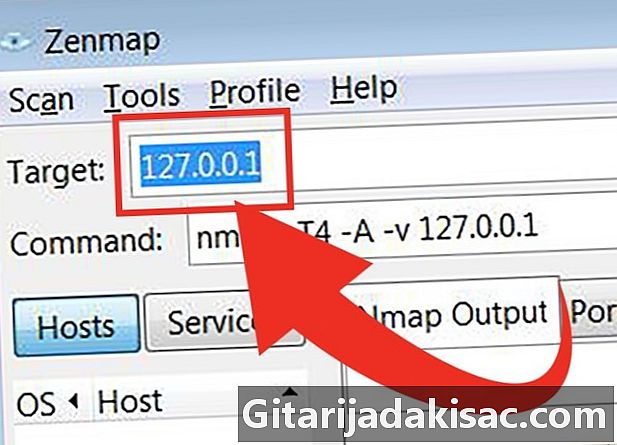

Introduceți ținta care servește ca suport pentru scanare. Zenmap vă permite să lansați cu ușurință o scanare. Primul pas este alegerea unei ținte, adică o adresă de internet. Puteți introduce un nume de domeniu (de exemplu, exemplu.com), o adresă IP (de exemplu, 127.0.0.1), o adresă de rețea (de exemplu, 192.168.1.0/24) sau orice combinație din aceste adrese .- În funcție de ținta și intensitatea selectată, scanarea dvs. Nmap poate provoca o reacție din partea ISP (Furnizor de servicii Internet), deoarece intri în ape periculoase. Înainte de orice scanare, verificați dacă ceea ce faceți nu este ilegal și nu încalcă termenii și condițiile furnizorului dvs. de servicii. Acest lucru se aplică numai atunci când ținta dvs. este o adresă care nu vă aparține.

-

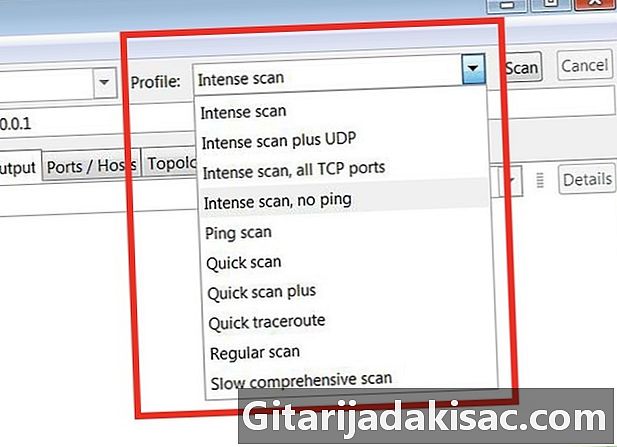

Alegeți un profil îndrăzneț. După profil, ne referim la audituri predefinite care îndeplinesc așteptările celui mai mare număr. Astfel, nu ne deranjează o setare de parametri complexă și lungă în promptul de comandă. Alegeți profilul care se potrivește nevoilor tale:- Scanare intensă („Audit intensiv”) - Acesta este un audit complet care examinează sistemul de operare, versiunea sa, calea ("traceroute") împrumutată de un pachet de date, o scanare de script. Trimiterea de date este intensă, limitând agresivitatea și acest lucru, pe o perioadă lungă de timp. Această examinare este considerată ca fiind foarte intruzivă (posibilă reacție a ISP sau a țintei).

- Scanare ping ("audit Ping") - această specificație permite să stabilească dacă gazdele sunt online și să măsoare fluxul de date scurs. Nu scanează niciun port.

- Scanare rapidă - Aceasta este o setare pentru a analiza rapid, prin expedieri masive de pachete într-o perioadă de timp, singurele porturi selectate.

- Scanare regulată („Auditul clasic”) - Aceasta este setarea de bază. Va întoarce pur și simplu ping-ul (în milisecunde) și va raporta porturile deschise ale țintei.

-

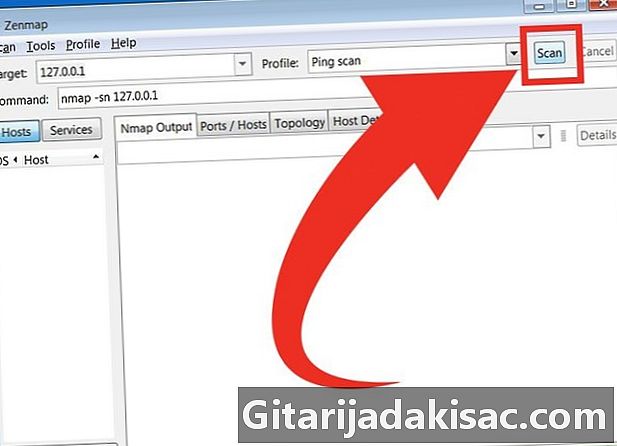

Faceți clic pe scanda pentru a începe examenul. Rezultatele vor apărea sub fila Ieșire Nmap. Durata studiului variază în funcție de profilul ales, distanța geografică a țintei și structura rețelei sale. -

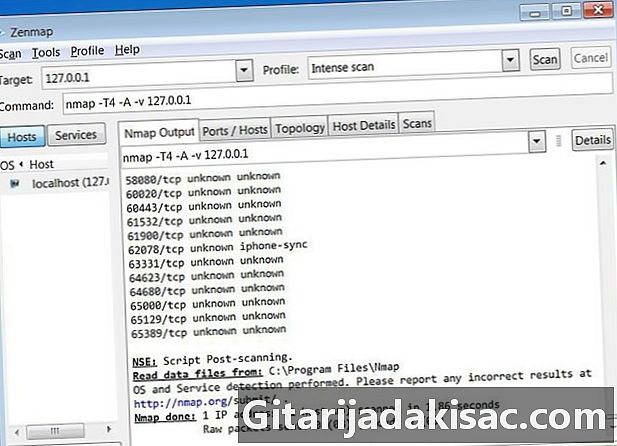

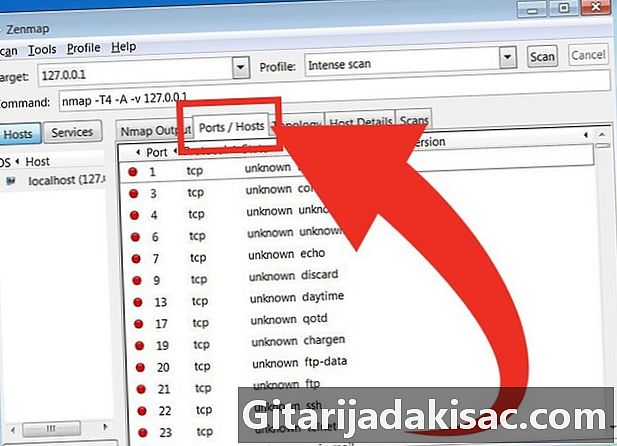

Citiți rezultatele. După ce auditul va fi finalizat, veți vedea Nmap făcut (Nmap completat) în partea de jos a paginii legate de fila Ieșire Nmap. Rezultatele dvs. sunt afișate, în funcție de revizuirea solicitată. Acolo, sunt afișate absolut toate rezultate, fără distincție. Dacă doriți rezultate după rubrici, trebuie să utilizați celelalte file, dintre care:- Porturi / gazde (PortsHôtes) - Sub această filă, veți găsi informațiile rezultate din examinarea porturilor și a serviciilor aferente.

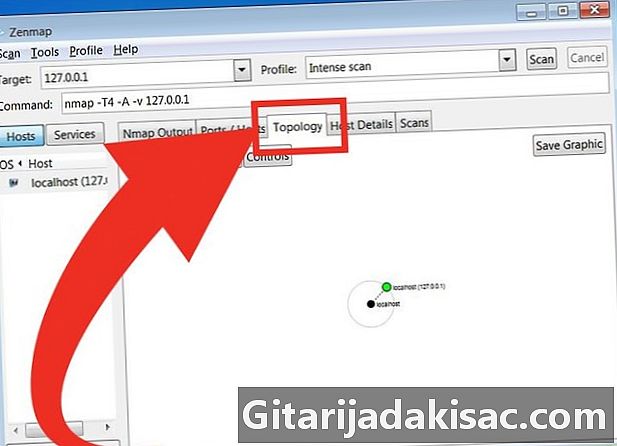

- Topologie (Topologie de rețea) - Această filă arată graficul „traseului” luat în timpul testului. Vei putea apoi să vezi nodurile întâlnite pe traseu pentru a ajunge la țintă.

- Detalii despre gazdă (Mic dejun / detalii) - Această filă permite să știe totul despre țintă, numărul de porturi, adresele IP, numele de domeniu, sistemul de operare ...

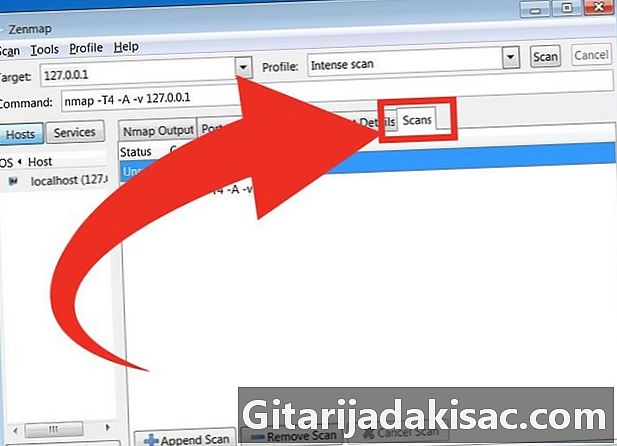

- scanările - În această filă, veți putea citi toate comenzile pe care le-ați tastat în timpul examenelor anterioare. Astfel, puteți reporni rapid un test nou modificând setările în consecință.

- Porturi / gazde (PortsHôtes) - Sub această filă, veți găsi informațiile rezultate din examinarea porturilor și a serviciilor aferente.

Metoda 2 Utilizarea promptului de comandă

- Instalați Nmap. Înainte de a utiliza Nmap, trebuie să îl instalați pentru a-l lansa de pe linia de comandă a sistemului de operare. Nmap ocupă puțin spațiu pe hard disk și este gratuit (pentru a fi încărcat pe site-ul dezvoltatorului). Iată instrucțiunile conform sistemului de operare care vă aparține:

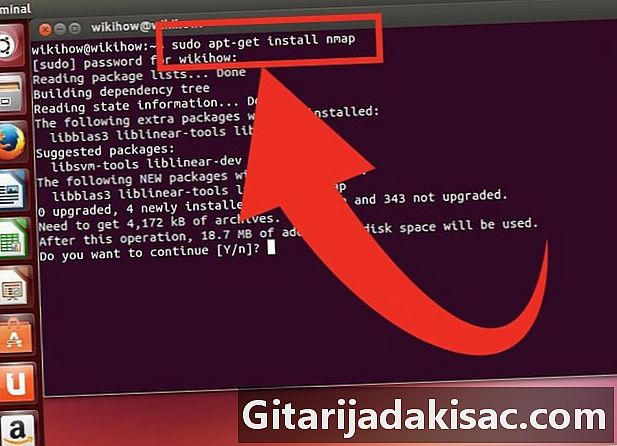

- Linux - Descărcați Nmap dintr-un depozit APT și instalați-l. Nmap este disponibil pe majoritatea depozitelor mari Linux. Pentru a face acest lucru, introduceți comanda corespunzătoare distribuției dvs.:

- pentru Red Hat, Fedora, SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm(32 biți) ORrpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm(64 biți) - pentru Debian, Ubuntu

sudo apt-get install nmap

- pentru Red Hat, Fedora, SUSE

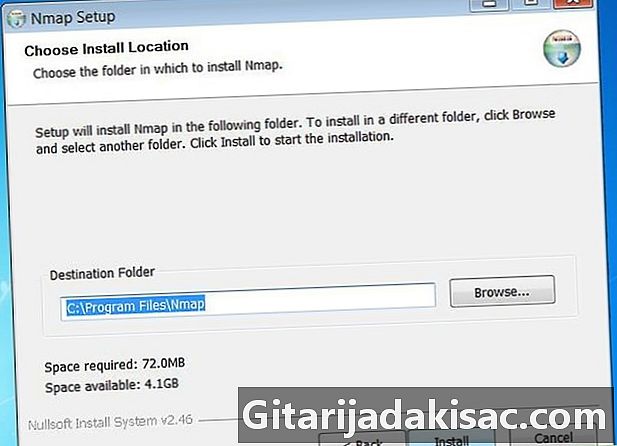

- ferestre - Descărcați programul de instalare Nmap. Este gratuit pe site-ul dezvoltatorului. Este întotdeauna mai bine să mergi în căutarea unui program pe site-ul dezvoltatorului, astfel încât evităm multe surprize neplăcute, cum ar fi virușii. Programul de instalare vă permite să instalați rapid instrumentele de comandă online ale Nmap fără să vă faceți griji cu privire la decomprimarea folderului corect.

- Dacă nu doriți GUI Zenmap, debifează o casetă în timpul instalării.

- Mac OS X - Descărcați imaginea discului Nmap. Este gratuit pe site-ul dezvoltatorului. Este întotdeauna mai bine să mergi în căutarea unui program pe site-ul dezvoltatorului, astfel încât evităm multe surprize neplăcute, cum ar fi virușii. Utilizați instalatorul încorporat pentru a instala Nmap curat și ușor. Nmap rulează numai pe OS X 10.6 sau o versiune ulterioară.

- Linux - Descărcați Nmap dintr-un depozit APT și instalați-l. Nmap este disponibil pe majoritatea depozitelor mari Linux. Pentru a face acest lucru, introduceți comanda corespunzătoare distribuției dvs.:

- Deschideți promptul de comandă. Comenzile Nmap sunt introduse în promptul de comandă, iar rezultatele apar pe măsură ce mergeți. Laudit poate fi modificat prin variabile. Puteți rula un audit din orice director.

- Linux - Deschide terminalul dacă folosești o GUI pentru distribuția Linux. Locația terminalului variază în funcție de distribuție.

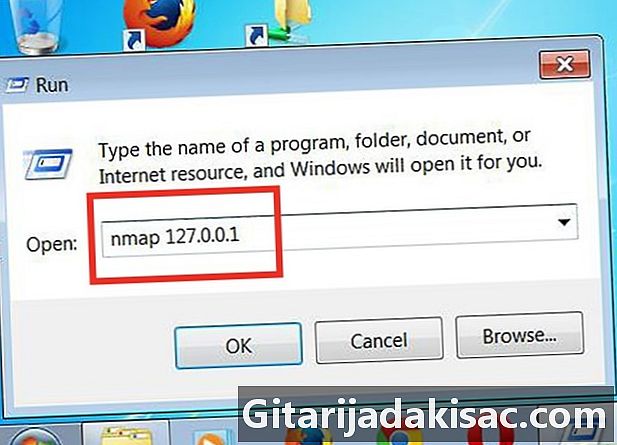

- ferestre - Accesul se face apăsând simultan tasta ferestre și atingerea R, apoi tastați cmd în câmp efectua. În Windows 8, trebuie să apăsați simultan tasta ferestre și atingerea X, apoi selectați Prompt comandă în meniu. Puteți rula un audit Nmap din orice director.

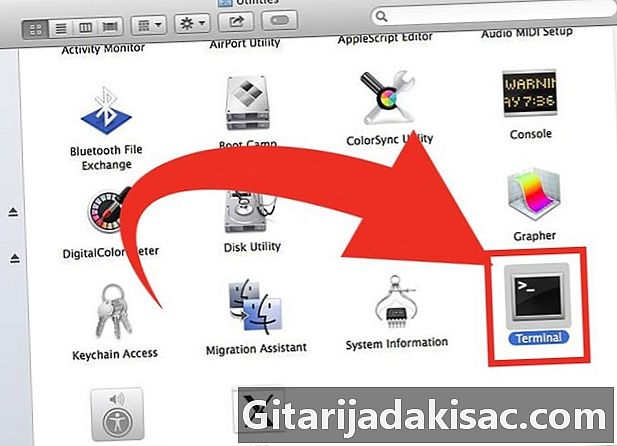

- Mac OS X - Utilizator deschis terminal situat în subfolder Utilități din dosar aplicații.

- Linux - Deschide terminalul dacă folosești o GUI pentru distribuția Linux. Locația terminalului variază în funcție de distribuție.

-

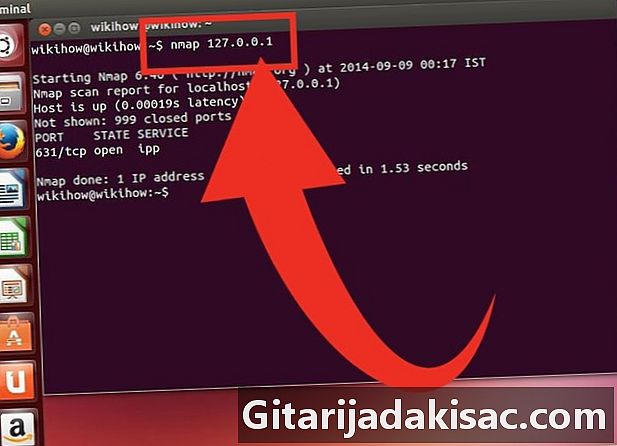

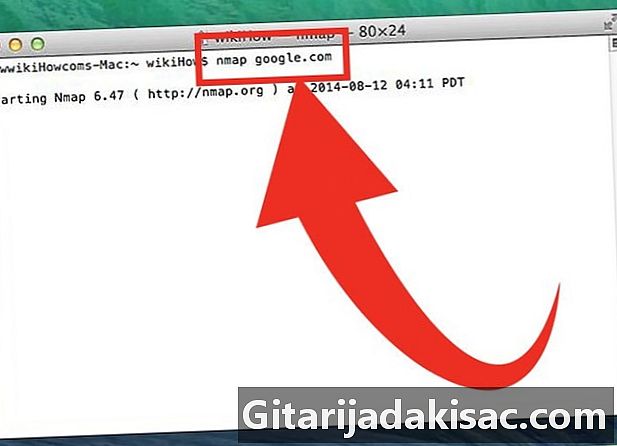

Execută un audit al porturilor țintei tale. Pentru a începe un audit clasic, tastațiNmap. Vei face ping la țintă și vei testa porturile acesteia. Acest tip de audit este repede observat. Raportul va fi afișat pe ecran. Trebuie să te joci cu bara de defilare (dreapta) pentru a vedea totul.- În funcție de ținta aleasă și de intensitatea sondajului (cantitatea de pachete trimise pe milisecundă), auditul dvs. Nmap poate cauza o reacție din partea ISP (furnizor de acces la internet), pe măsură ce intrați acolo în ape periculoase. Înainte de orice scanare, verificați dacă ceea ce faceți nu este ilegal și nu încalcă termenii și condițiile furnizorului dvs. de servicii. Acest lucru se aplică numai atunci când ținta dvs. este o adresă care nu vă aparține.

-

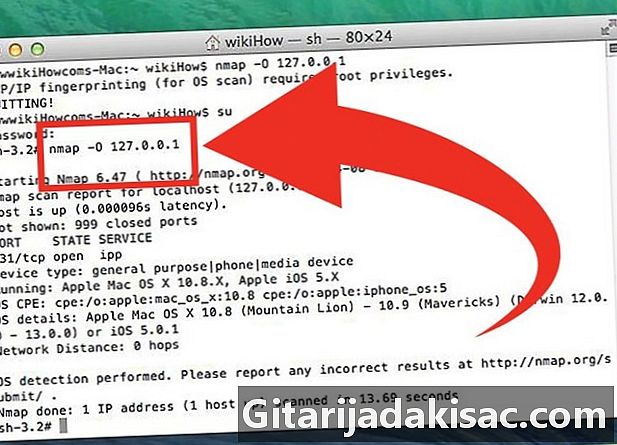

Modificați-vă auditul inițial. Există variabile care pot fi tastate în promptul de comandă pentru a modifica parametrii studentului. Veți avea fie mai multe detalii, fie mai puțin. Modificarea variabilelor modifică nivelul de intruziune al elevului. Puteți introduce mai multe variabile una după alta, atât timp cât le separați de un spațiu. Acestea sunt plasate înaintea țintei, după cum urmează:Nmap.- -B - Aceasta este setarea pentru un examen SYN (semi-deschis). Este mai puțin intruziv (și deci mai puțin detectabil!) Decât un audit clasic, dar durează mai mult. Astăzi, multe firewall-uri pot detecta examene de tip -B.

- -sn - Aceasta este setarea pentru un ping. Porturile Laudit sunt dezactivate și veți ști dacă gazda dvs. este online sau nu.

- -O - Aceasta este setarea pentru a determina sistemul de operare. Astfel, veți cunoaște sistemul de operare al țintei dvs.

- -A - Această variabilă declanșează unele dintre cele mai frecvente audituri: detectarea sistemului de operare, detectarea versiunii sistemului de operare, scanarea scripturilor și calea împrumutată.

- -F - Cu această variabilă, vă aflați în modul «rapid», numărul de porturi solicitate este redus.

- -v - Această variabilă vă permite să aveți mai multe informații și, astfel, să puteți face o analiză mai detaliată.

-

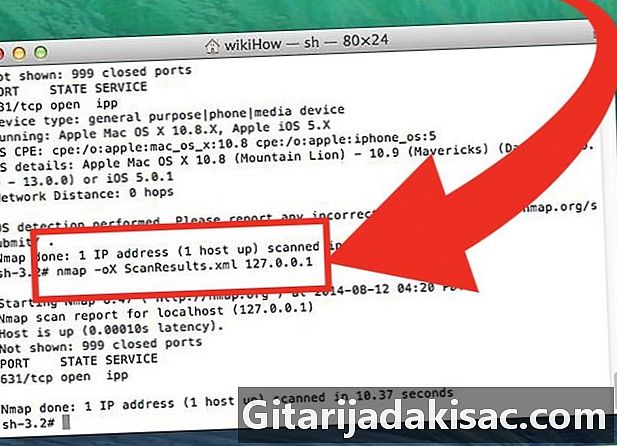

Editați raportul dvs. ca fișier XML. Rezultatele pot fi editate ca fișier XML care poate fi citit de orice browser de internet. Pentru aceasta, este necesar să se utilizeze în timpul setării parametrilor variabila -oXși dacă doriți să o numiți imediat, utilizați următoarea comandă:nmap -oX Scan Results.xml.- Acest fișier XML poate fi salvat oriunde doriți și oriunde v-ați afla.